Cara Kerja dan Teknik Filtering Firewall

Contents

- Cara Kerja dan Teknik Filtering Firewall

- Metode dan Cara Kerja Firewall

- Cara Kerja Firewall Packet Filtering (Stateless Firewall)

- Cara Kerja Firewall Stateful Inspection

- Deep Packet Inspection (DPI)

- Cara Kerja Firewall Application Layer Filtering

- Cara Kerja Firewall Intrusion Detection and Prevention (IDS/IPS)

- Cara Kerja Firewall Filtering Berdasarkan Lokasi, Waktu, dan Perangkat

- Cara Kerja Firewall NAT dan PAT

- Logging dan Monitoring Trafik

- Studi Kasus Cara Kerja Firewall

- Penutup

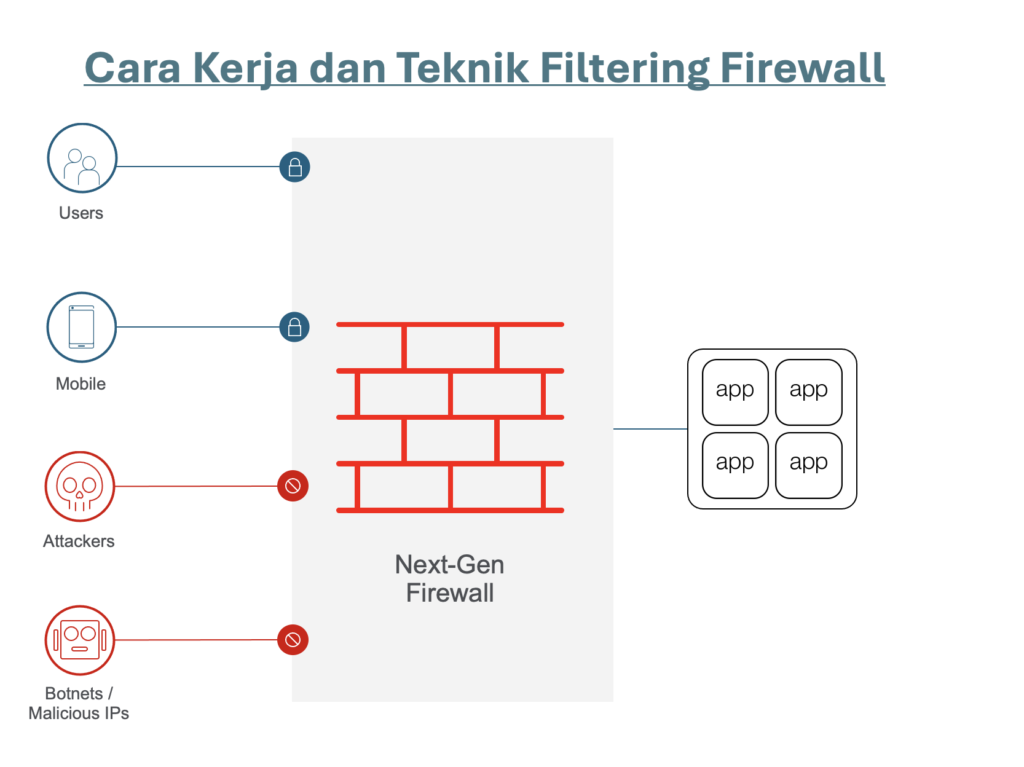

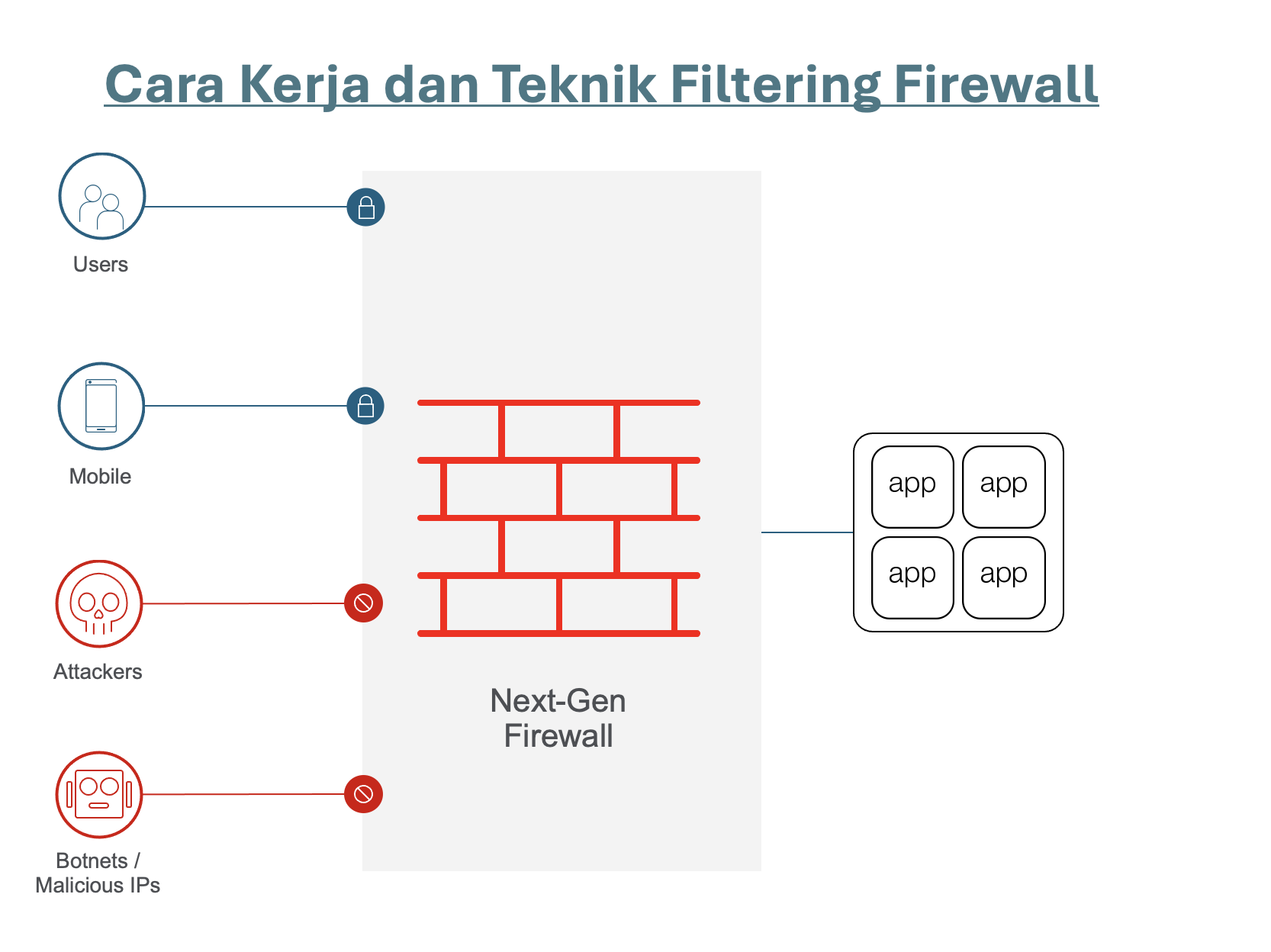

Firewall berfungsi sebagai pengontrol lalu lintas jaringan dengan menentukan apakah suatu paket data boleh melewati jaringan atau tidak. Cara Kerja Firewall ini didasarkan pada sekumpulan aturan atau kebijakan keamanan yang telah dikonfigurasikan sebelumnya. Dengan begitu, firewall dapat menjaga integritas jaringan dari ancaman yang mungkin muncul.

Namun, proses pengambilan keputusan ini tidak sesederhana hanya menerima atau menolak data. Seiring berkembangnya ancaman siber, firewall modern kini dilengkapi dengan berbagai lapisan mekanisme filtering. Misalnya, selain memeriksa alamat IP dan nomor port, firewall juga menganalisis status koneksi, pola serangan, dan bahkan isi paket data (payload) pada beberapa kasus.

Oleh karena itu, firewall masa kini tidak hanya mengandalkan aturan statis, tetapi juga menggunakan teknik cerdas seperti Deep Packet Inspection (DPI), Intrusion Detection System (IDS), dan Intrusion Prevention System (IPS). Dengan memanfaatkan teknologi ini, firewall dapat mendeteksi ancaman secara proaktif dan melakukan pencegahan lebih efektif, sehingga perlindungan jaringan menjadi lebih komprehensif.

Metode dan Cara Kerja Firewall

Cara Kerja Firewall Packet Filtering (Stateless Firewall)

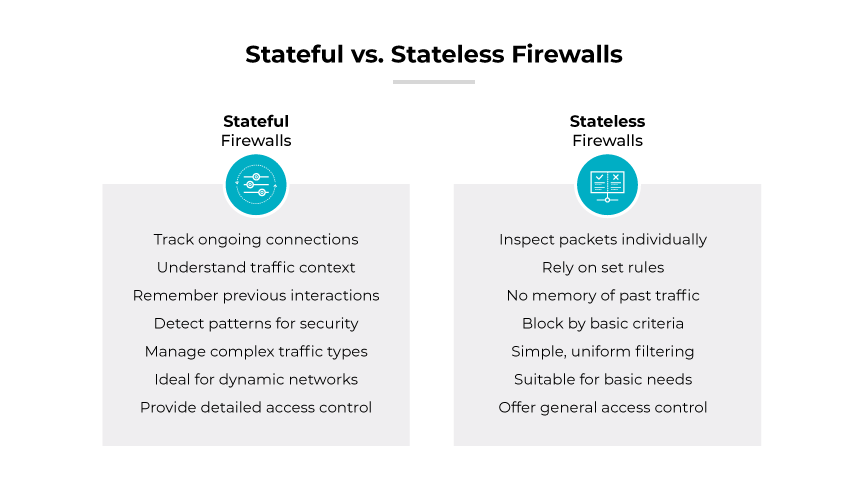

Firewall berperan penting dalam melindungi jaringan dari berbagai ancaman siber. Salah satu jenis yang banyak digunakan adalah Packet Filtering Firewall. Jenis ini bekerja dengan memeriksa header setiap paket data yang melewati jaringan, termasuk alamat IP sumber, alamat IP tujuan, nomor port, dan protokol jaringan. Ketika informasi pada header paket sesuai dengan aturan dalam tabel filter atau Access Control List (ACL), firewall akan mengizinkan paket tersebut melewati jaringan. Namun, jika tidak sesuai, firewall langsung membuang (drop) paket tersebut.

Selanjutnya, mekanisme Packet Filtering Firewall menawarkan beberapa keuntungan, terutama dalam hal kesederhanaan dan kecepatan. Karena hanya memeriksa header tanpa memproses isi (payload) paket, firewall ini dapat menyaring lalu lintas data dengan cepat dan efisien. Oleh karena itu, banyak administrator jaringan memilihnya untuk lingkungan yang membutuhkan pemrosesan data secara cepat.

Namun, selain memiliki kelebihan, Packet Filtering Firewall jugamemiliki beberapa kelemahan. Salah satunya adalah kerentanannya terhadap serangan IP spoofing. Pada serangan ini, peretas memalsukan alamat IP agar dapat melewati pemeriksaan firewall. Akibatnya, firewall tidak mampu mendeteksi ancaman secara akurat, sehingga memungkinkan lalu lintas berbahaya masuk ke dalam jaringan. Oleh karena itu, penting untuk mempertimbangkan faktor risiko saat memilih jenis firewall ini.

Contoh aturan packet filtering

Aturan packet filtering pada firewall berfungsi untuk mengizinkan atau memblokir lalu lintas data berdasarkan kriteria tertentu. Berikut adalah beberapa contoh aturan packet filtering yang umum digunakan:

- Mengizinkan Lalu Lintas HTTP (Port 80)

- Aturan: Izinkan paket masuk dari jaringan eksternal dengan protokol TCP dan port tujuan 80.

- Tujuan: Memungkinkan akses ke layanan web dari luar jaringan.

- Sintaks:

allow tcp any any -> 192.168.1.10 80- Memblokir Lalu Lintas FTP dari Jaringan Eksternal

- Aturan: Blokir paket masuk dengan protokol TCP dan port tujuan 21.

- Tujuan: Melindungi server dari akses FTP tidak sah.

- Sintaks:

deny tcp any any -> 192.168.1.20 21- Mengizinkan Akses SSH dari Jaringan Internal

- Aturan: Izinkan paket dengan protokol TCP dan port tujuan 22 dari alamat IP internal.

- Tujuan: Mengamankan akses administrasi melalui SSH hanya dari jaringan lokal.

- Sintaks:

allow tcp 192.168.1.0/24 any -> 192.168.1.50 22Kelebihan Packet Filtering

Packet Filtering Firewall menawarkan sejumlah kelebihan yang menjadikannya pilihan populer dalam pengelolaan keamanan jaringan. Dengan mempertimbangkan efisiensi dan kesederhanaannya, firewall jenis ini mampu menghadirkan solusi perlindungan yang andal. Berikut adalah beberapa keunggulan utama yang perlu dipahami.

Pertama, packet filtering firewall memiliki efisiensi tinggi. Karena hanya memeriksa header paket tanpa memproses isi (payload), firewall ini bekerja dengan cepat. Prosesnya yang ringan membuatnya cocok diterapkan pada jaringan dengan lalu lintas data padat. Selain itu, firewall ini juga memiliki implementasi sederhana. Administrator dapat dengan mudah mengonfigurasinya, terutama pada perangkat jaringan seperti router, dengan aturan berbasis alamat IP, nomor port, dan protokol.

Selain itu, packet filtering firewall menawarkan performa optimal karena beroperasi pada layer jaringan (Network Layer) dari model OSI. Latensi yang rendah memastikan jaringan tetap stabil. Tidak hanya itu, firewall ini juga hemat sumber daya karena tidak membutuhkan daya komputasi besar untuk memproses header paket. Akibatnya, perangkat dengan spesifikasi minimal pun dapat menjalankannya. Terakhir, packet filtering firewall memiliki skalabilitas tinggi, sehingga dapat diterapkan pada berbagai skala jaringan, mulai dari yang kecil hingga besar, tanpa mengorbankan performa.

Kekurangan Packer Filtering

Meskipun Packet Filtering Firewall memiliki banyak kelebihan, pengguna tetap perlu mempertimbangkan beberapa kekurangannya. Mengetahui kelemahan ini sangat penting agar dapat mengambil keputusan yang tepat dalam implementasi firewall pada jaringan.

Pertama, packet filtering firewall memiliki kemampuan deteksi ancaman yang terbatas. Karena hanya memeriksa header paket tanpa menganalisis isi (payload), firewall ini tidak mampu mendeteksi serangan tingkat lanjut, seperti serangan berbasis aplikasi atau malware tersembunyi. Akibatnya, potensi ancaman pada layer aplikasi sering kali tidak terdeteksi.

Selain itu, firewall ini rentan terhadap IP spoofing. Karena hanya mengandalkan alamat IP dan nomor port, peretas dapat memalsukan alamat IP untuk menyusup ke dalam jaringan. Selanjutnya, packet filtering firewall juga kurang fleksibel dalam aturan akses. Aturan berbasis IP dan port cenderung kaku, sehingga sulit menyesuaikan dengan skenario keamanan yang lebih dinamis.

Terakhir, firewall ini tidak mendukung inspeksi mendalam. Tanpa fitur deep packet inspection (DPI), firewall ini tidak bisa menganalisis data terenkripsi atau mendeteksi pola serangan kompleks. Karena itu, pada jaringan modern yang semakin kompleks, packet filtering firewall mungkin tidak cukup kuat sebagai perlindungan utama.

Dengan mempertimbangkan kelebihan dan kekurangannya, pengguna dapat lebih bijak dalam memilih packet filtering firewall dan mengombinasikannya dengan mekanisme keamanan lain agar proteksi jaringan tetap optimal.

Cara Kerja Firewall Stateful Inspection

Firewall jenis ini lebih canggih daripada firewall jenis stateless. Tidak hanya memeriksa setiap paket data secara individual, firewall ini juga mempertahankan informasi status koneksi (connection state). Dengan demikian, firewall dapat melacak dan memahami aliran komunikasi antara dua titik dalam jaringan.

Beberapa informasi status koneksi yang dipertahankan meliputi status sesi, nomor urut paket, dan bendera protokol. Misalnya, ketika sebuah koneksi TCP terbentuk, firewall mencatat tahapan SYN, SYN-ACK, dan ACK. Dengan melacak status koneksi secara menyeluruh, firewall ini mampu memverifikasi apakah sebuah paket data merupakan bagian dari sesi yang sah atau tidak.

Karena kemampuan melacak status, firewall ini dapat mengenali lalu lintas yang mencurigakan atau tidak berhubungan dengan sesi yang ada. Oleh karena itu, jenis firewall ini sangat efektif dalam mencegah serangan yang mengeksploitasi sesi terbuka, seperti session hijacking. Sebagai hasilnya, banyak jaringan modern mengadopsi teknologi ini untuk meningkatkan keamanan secara lebih komprehensif.

Firewall akan mencatat koneksi yang sah, dan hanya memperbolehkan paket-paket berikutnya jika berasal dari koneksi yang sudah diizinkan.

Kelebihan:

- Menyediakan keamanan lebih tinggi

- Mendeteksi koneksi abnormal atau palsu

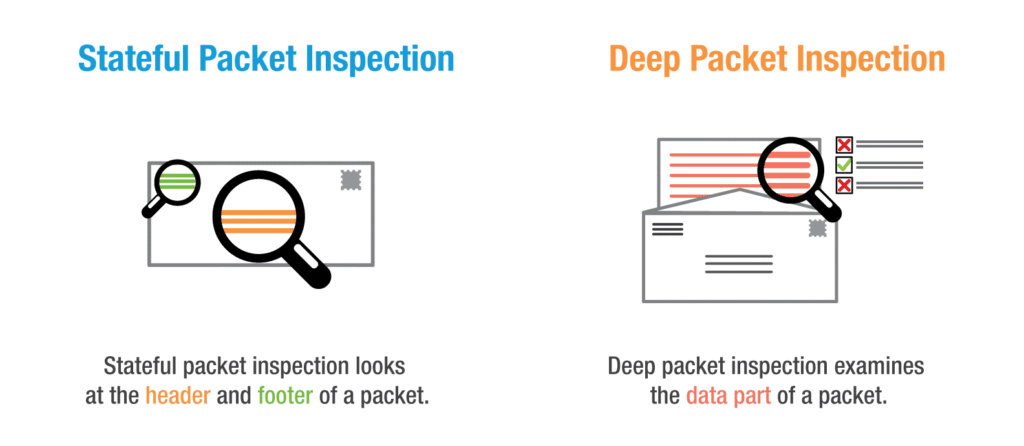

Deep Packet Inspection (DPI)

DPI bekerja pada lapisan Network (L3), Transport (L4), dan Application (L7) dalam model OSI. Prosesnya meliputi:

- Capturing: Merekam atau mengintip lalu lintas data saat bergerak melalui jaringan.

- Decoding: Menguraikan struktur protokol, misalnya: HTTP, DNS, FTP, SMB.

- Inspection: Menganalisis konten payload untuk mendeteksi pola tertentu misalnya:

- Virus atau malware signatures

- Serangan seperti SQL Injection, XSS

- Informasi sensitif seperti password atau data kartu kredit

- Action: Menentukan tindakan misalnya: izinkan, blokir, log, atau modifikasi.

DPI juga memungkinkan firewall memeriksa data payload dari paket, bukan hanya header. Sehingga ini sangat berguna untuk:

- Mendeteksi malware dalam lalu lintas terenkripsi

- Mengidentifikasi aplikasi berdasarkan konten (misalnya, membedakan Facebook dan WhatsApp meskipun keduanya pakai port 443)

- Menerapkan kontrol aplikasi (application control)

DPI juga memungkinkan penerapan kebijakan granular seperti:

- Blokir upload file exe ke cloud storage

- Izinkan hanya komunikasi HTTPS yang valid dan terenkripsi

Perbedaan DPI dan Paket Filter

| Kriteria | Packet Filtering | Deep Packet Inspection |

|---|---|---|

| Lapisan OSI | L3-L4 | L3-L7 |

| Data yang dilihat | IP, port, protokol | Termasuk payload dan protokol aplikasi |

| Kemampuan deteksi | Terbatas | Deteksi konten, malware, eksploit, dsb |

| Akurasi | Rendah-menengah | Tinggi |

| Performa | Ringan | Lebih berat |

Cara Kerja Firewall Application Layer Filtering

Application Layer Filtering adalah proses penyaringan lalu lintas jaringan berdasarkan data yang terdapat pada lapisan aplikasi dari model OSI. Teknologi ini digunakan dalam sistem keamanan jaringan seperti next-generation firewalls (NGFW) dan web application firewalls (WAF) untuk menganalisis dan mengontrol data yang melewati protokol aplikasi seperti HTTP, HTTPS, FTP, DNS, dan lainnya.

Dalam model OSI, lapisan aplikasi (layer 7) merupakan lapisan tertinggi yang berinteraksi langsung dengan aplikasi pengguna. pada layer 7 inilah protokol seperti HTTP (web), SMTP (email), dan DNS (domain name system) bekerja. Maka dari itu Application layer filtering memungkinkan sistem keamanan untuk memeriksa isi dari paket data (payload) yang lewat. Bukan hanya header-nya saja yang diperiksa, untuk menentukan apakah lalu lintas tersebut diizinkan atau diblokir.

Perbandingan dengan Layer Filtering Lain

| Lapisan | Filtering | Kelebihan | Keterbatasan |

|---|---|---|---|

| Network Layer (Layer 3) | Berdasarkan IP dan routing | Cepat dan ringan | Tidak memahami konten |

| Transport Layer (Layer 4) | Berdasarkan port dan protokol (TCP/UDP) | Menyaring koneksi umum | Tidak bisa membedakan konten aplikasi |

| Application Layer (Layer 7) | Berdasarkan isi dan konteks aplikasi | Sangat akurat dan kontekstual | Lebih berat secara performa |

Dengan adanya Application Layer Filtering Ini sehingga memungkinkan firewall untuk:

- Mengidentifikasi jenis aplikasi berdasarkan konten, bukan hanya port/protokol

- melakukan kontrol akses berdasarkan pengguna atau grup (dengan integrasi ke Active Directory)

- Menentukan aturan akses berbasis identitas dan perilaku

Contoh Implementasi

- Next-Generation Firewall (NGFW) seperti Palo Alto, Fortinet, Check Point:

- Memblokir aplikasi tertentu walaupun menggunakan port umum (misalnya, Facebook via HTTPS).

- Menyaring konten berdasarkan pengguna atau grup.

- Web Application Firewall (WAF) seperti AWS WAF, Cloudflare, Imperva, F5 WAF:

- Melindungi aplikasi web dari serangan seperti SQL injection, XSS.

- Memblokir request mencurigakan berdasarkan pola HTTP request.

- Secure Web Gateways (SWG):

- Menganalisis dan mengontrol trafik web keluar.

- Mengimplementasikan kebijakan internet perusahaan.

Cara Kerja Firewall Intrusion Detection and Prevention (IDS/IPS)

Beberapa firewall modern tidak hanya berfungsi sebagai penghalang lalu lintas jaringan, tetapi juga dilengkapi dengan kemampuan Intrusion Detection System (IDS) dan Intrusion Prevention System (IPS). Dengan integrasi ini, firewall dapat mendeteksi sekaligus mencegah ancaman siber secara lebih proaktif.

IDS berfungsi untuk memantau lalu lintas jaringan dan mendeteksi aktivitas mencurigakan atau serangan yang mungkin terjadi. Ketika IDS mendeteksi potensi ancaman, sistem akan memberi peringatan kepada administrator agar dapat segera mengambil tindakan. Di sisi lain, IPS tidak hanya mendeteksi ancaman tetapi juga secara otomatis mengambil tindakan pencegahan, seperti memblokir paket data berbahaya atau menghentikan koneksi yang mencurigakan.

Dengan menggabungkan fungsi IDS dan IPS, firewall dapat memberikan perlindungan yang lebih komprehensif. Selain memfilter lalu lintas secara tradisional, firewall jenis ini mampu mengenali serangan tingkat lanjut, termasuk serangan zero-day atau eksploitasi kerentanan aplikasi. Oleh karena itu, banyak organisasi memilih solusi firewall dengan kemampuan IDS/IPS untuk meningkatkan keamanan jaringan secara proaktif.

- IDS: Mengamati lalu lintas jaringan dan memberikan peringatan jika terdeteksi pola serangan

- IPS: Tidak hanya mendeteksi, tapi juga langsung memblokir ancaman tersebut secara otomatis

IDS/IPS sering bekerja berdasarkan:

- Signature-based detection (berdasarkan database tanda tangan serangan)

- Behavior-based detection (mendeteksi perilaku tidak normal)

Cara Kerja Firewall Filtering Berdasarkan Lokasi, Waktu, dan Perangkat

Firewall modern memberikan fleksibilitas lebih besar dengan filtering berbasis:

- Geolocation: Blokir akses dari negara tertentu (misalnya, negara konflik, atau negara yang tingkat kejahatan cyber nya tinggi)

- Waktu: Batasi akses hanya pada jam kerja (misalnya, hanya boleh akses pada jam 8 pagi hingga jam 5 sore)

- Jenis perangkat: Izinkan akses hanya dari laptop perusahaan, bukan perangkat pribadi

Cara Kerja Firewall NAT dan PAT

Firewall sering menjalankan fungsi NAT untuk menyembunyikan alamat IP internal dari internet. Ini juga mencakup Port Address Translation (PAT), yang memungkinkan beberapa perangkat internal berbagi satu IP publik.

Fungsi NAT meningkatkan keamanan karena:

- Menyembunyikan struktur internal jaringan sehingga jaringan internal tidak bisa langsung diakses dari luar.

- Mengurangi risiko serangan langsung ke IP privat

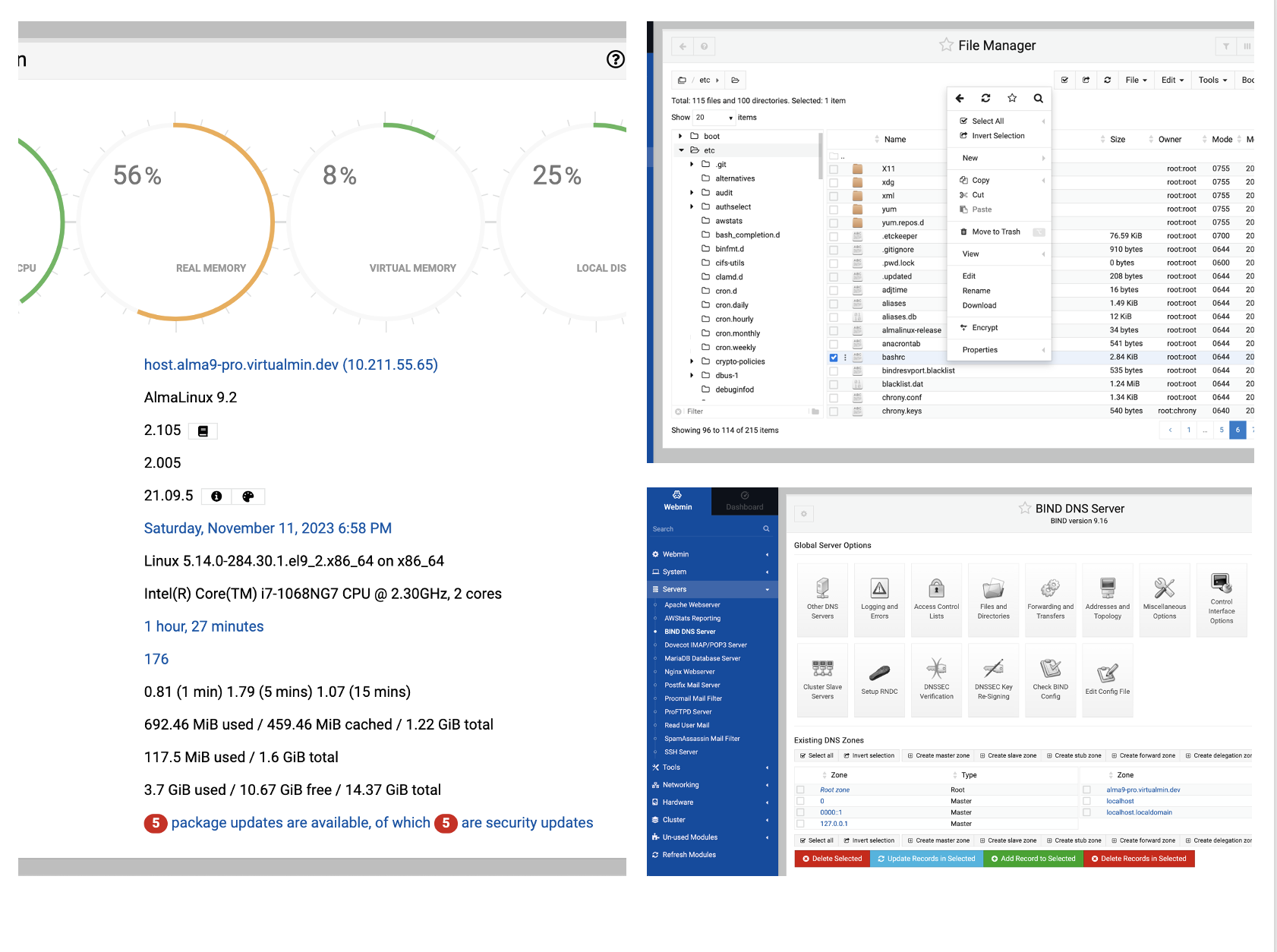

Logging dan Monitoring Trafik

Semua aktivitas filtering biasanya tercatat dalam bentuk log firewall yang bisa dianalisis oleh admin keamanan atau sistem SIEM. beberapa Informasi log penting mencakup:

- Sumber dan tujuan koneksi (misalnya alamat IP address atau domain)

- Waktu dan protokol

- Keputusan firewall (allow/deny)

- Alasan penolakan

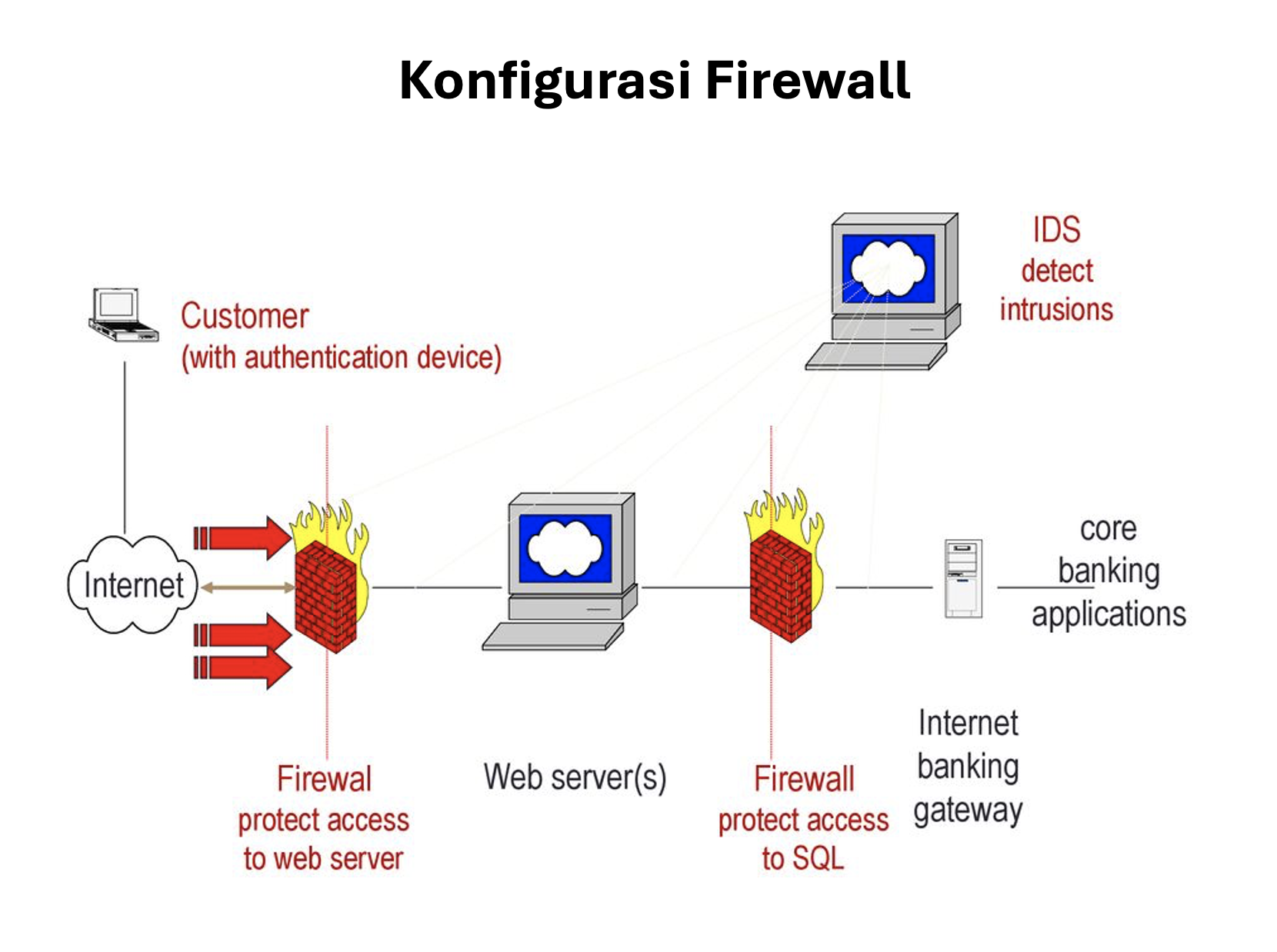

Studi Kasus Cara Kerja Firewall

✅ Studi Kasus 1: Cara Kerja Firewall pada Kantor Pemerintah

- Semua lalu lintas internet outbound hanya boleh melalui proxy firewall

- Hanya menggunakan port 443 (HTTPS) dan 53 (DNS)

- Menggunakan DPI untuk mendeteksi transfer file mencurigakan

✅ Studi Kasus 2: Cara Kerja Firewall pada Perusahaan Keuangan

- Firewall terintegrasi dengan endpoint security dan SIEM

- Filtering berdasarkan pengguna (user-based policy)

- Akses ke sistem internal dibatasi berdasarkan waktu dan lokasi geografis

✅ Studi Kasus 3: Cara Kerja Firewall pada Sekolah atau Universitas

- Kontrol aplikasi digunakan untuk membatasi akses ke media sosial

- Filtering URL dan kategori konten

- Laporan aktivitas siswa digunakan untuk analisis perilaku

Pentingnya Konfigurasi yang Benar

Firewall yang salah konfigurasi bisa membuka celah keamanan. Contoh umum:

- Aturan terlalu longgar (misalnya “allow any any”)

- Tidak ada log

- Tidak membatasi akses admin

Pastikan setiap aturan firewall:

- Spesifik

- Berdasarkan prinsip least privilege (akses minimum yang diperlukan)

- Diuji dan diaudit secara berkala

Penutup

Firewall bukan hanya alat penyaring data, tapi otak dari kebijakan keamanan jaringan. Cara kerja dan filtering yang tepat akan memastikan lalu lintas yang masuk dan keluar aman, efisien, dan terkontrol.

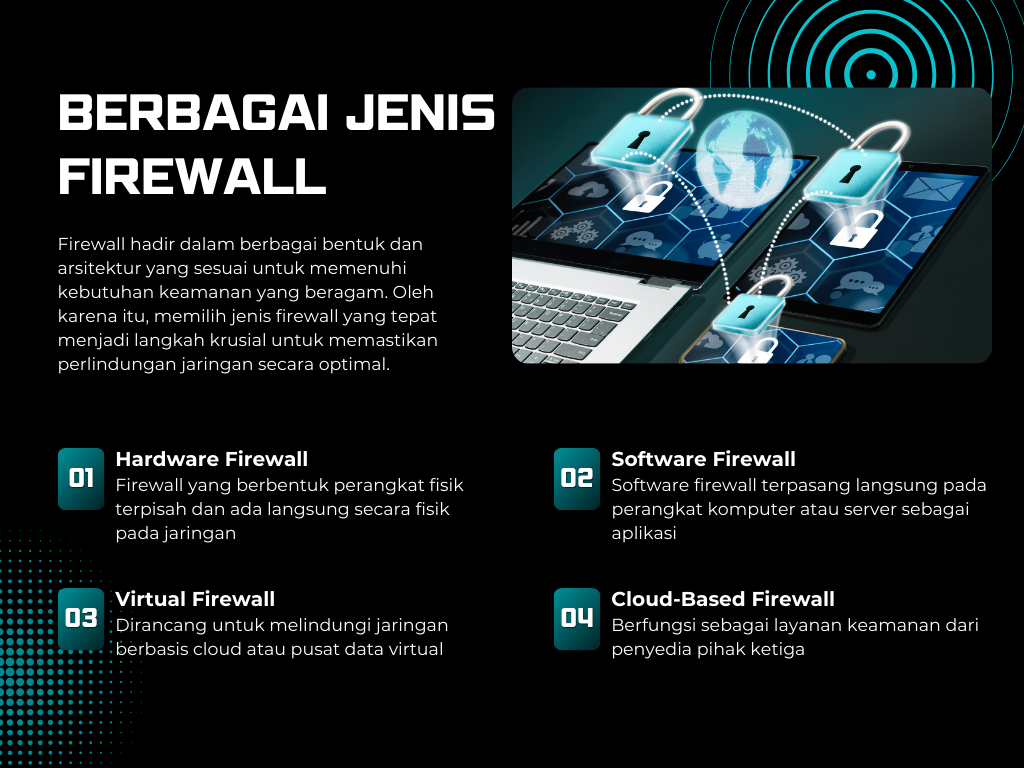

🔗 Lanjut ke Bagian 3: Berbagai Jenis Firewall

Jangan lewatkan bagian selanjutnya dalam seri ini. Berlangganan untuk mendapatkan artikel lanjutan langsung pada email Anda!

Tinggalkan Balasan