Praktek Konfigurasi Firewall

Contents

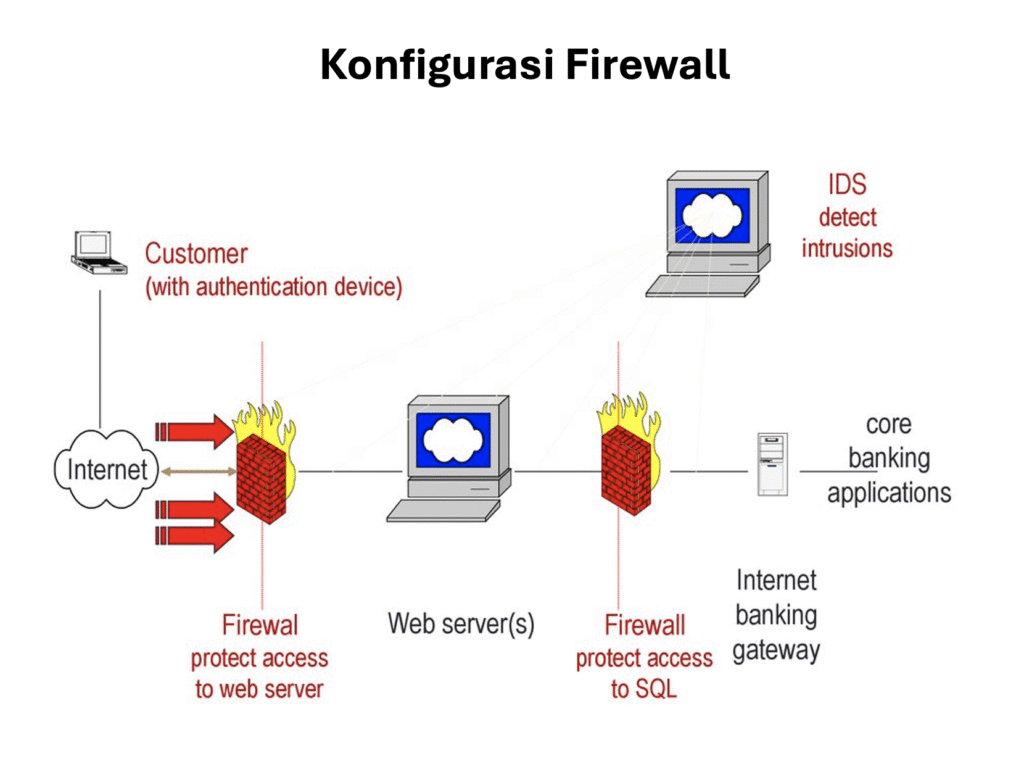

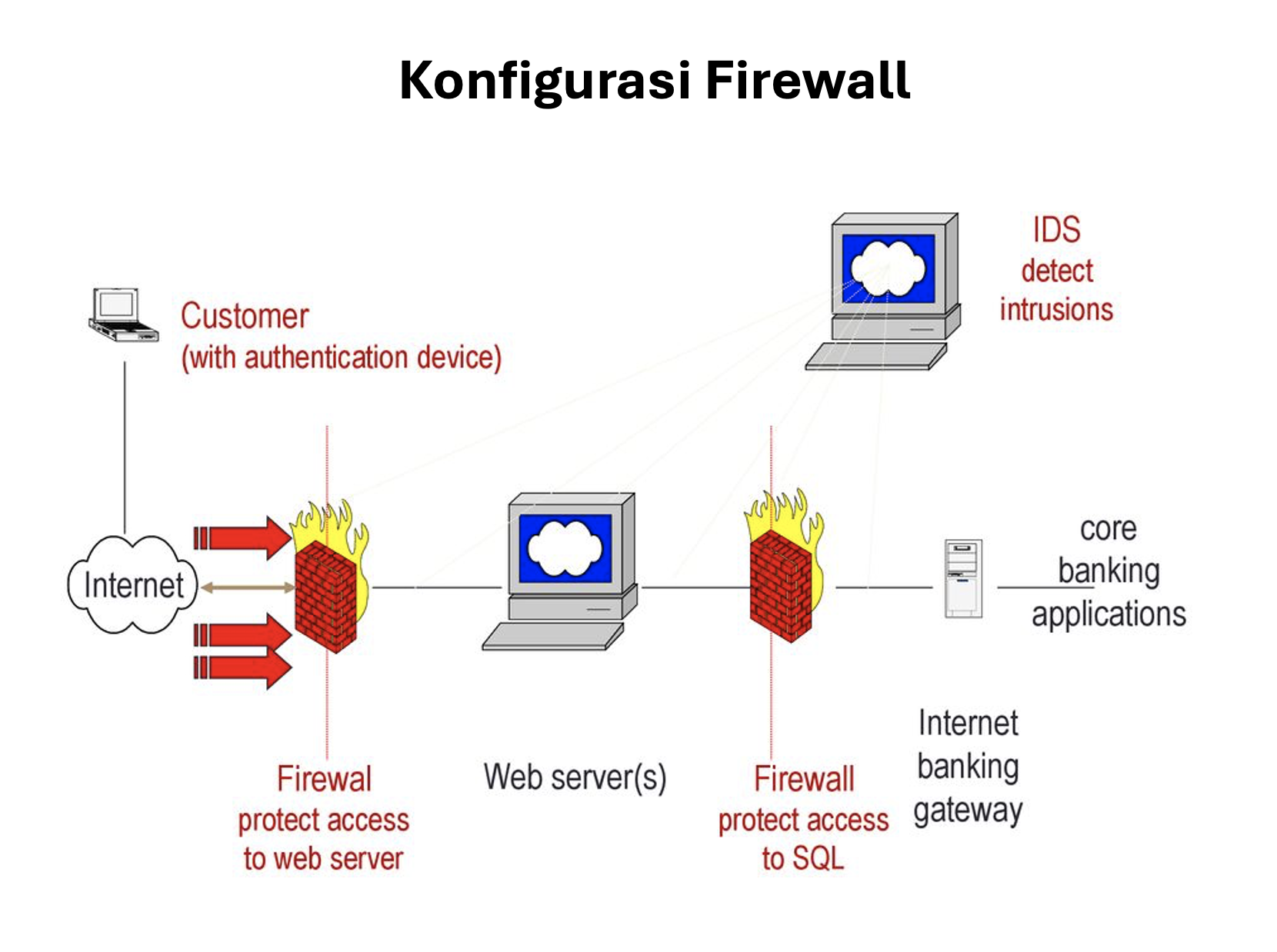

Konfigurasi firewall yang tepat merupakan suatu hal yang krusial dalam strategi keamanan jaringan. Tanpa konfigurasi yang benar, firewall dapat menjadi celah berbahaya, bahkan jika perangkatnya tergolong canggih. Oleh karena itu, memahami cara melakukan konfigurasi secara akurat sangat penting untuk menjaga jaringan tetap aman dari berbagai ancaman.

Selanjutnya, kita perlu menyadari bahwa setiap jaringan memiliki kebutuhan dan risiko yang berbeda. Karena itu, langkah konfigurasi firewall harus sesuai dengan kondisi serta tujuan spesifik. Beberapa aspek penting yang perlu diperhatikan meliputi penyusunan aturan akses, segmentasi jaringan, serta pengelolaan log dan pemantauan. Dengan menerapkan konfigurasi secara tepat, kita dapat meminimalkan risiko serangan sekaligus menjaga kelancaran operasional jaringan.

Pada bagian ini, kita akan membahas tahapan konfigurasi firewall secara mendetail. Selain itu, kita akan menguraikan praktik terbaik (best practices) yang dapat meningkatkan keamanan tanpa mengorbankan efisiensi. Dengan mengikuti panduan ini, kita dapat mengoptimalkan fungsi firewall sesuai kebutuhan bisnis dan perubahan lanskap ancaman siber.

Memahami Struktur Jaringan Sebelum Konfigurasi

Sebelum mulai mengatur aturan (rules), penting untuk memahami topologi jaringan secara menyeluruh:

- Segmentasi Jaringan: Pisahkan antara zona publik (DMZ), internal, dan manajemen

- Identifikasi Aset: Server penting, workstation, perangkat IoT, printer, dll

- Alur Lalu Lintas: Tentukan siapa yang boleh mengakses apa, dari mana, dan kapan

- Kebijakan Keamanan Organisasi: Pastikan konfigurasi selaras dengan kebijakan yang berlaku

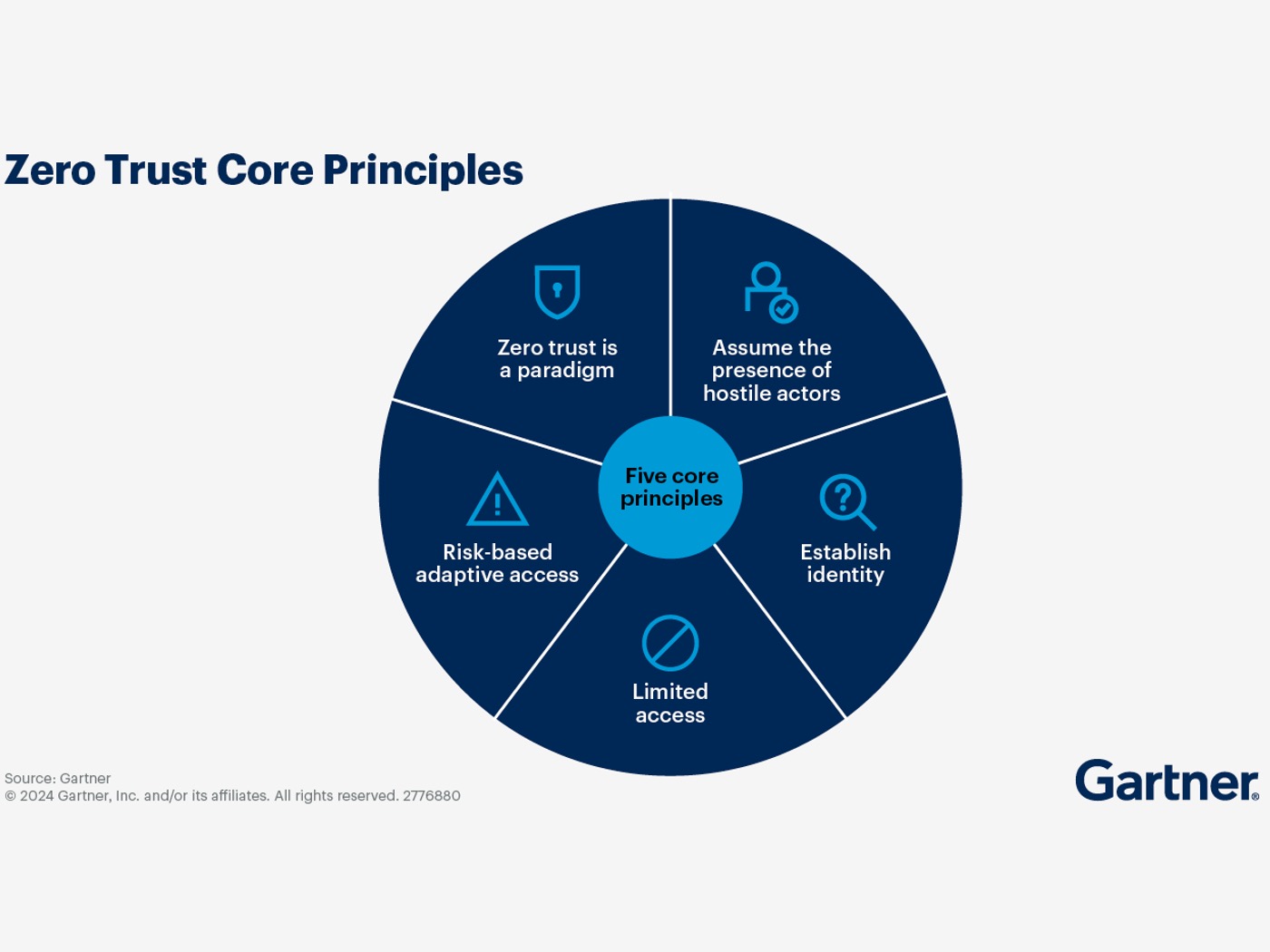

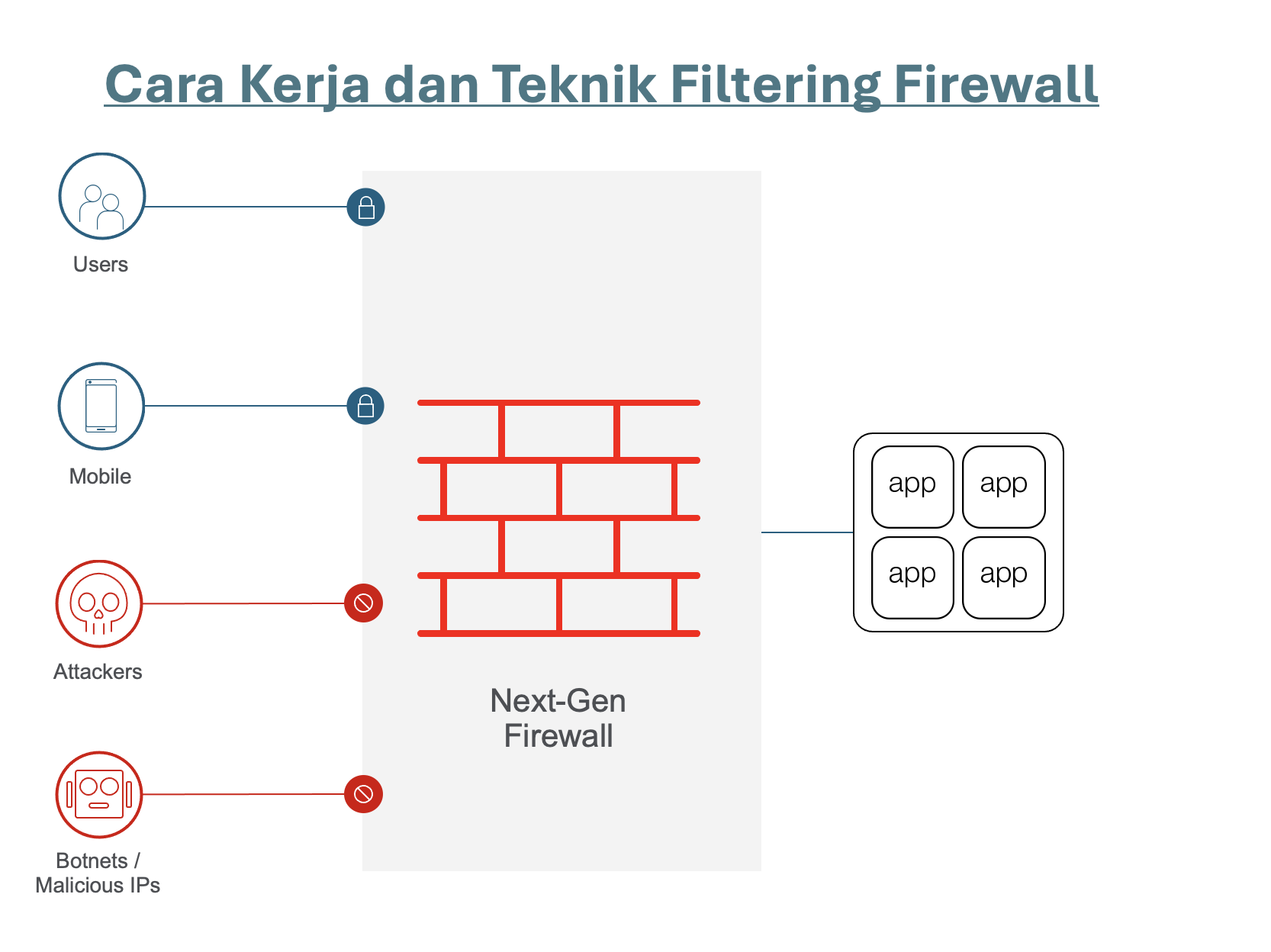

Prinsip Least Privilege dalam Rule Firewall

Konsep Least Privilege memainkan peran penting dalam menjaga keamanan sistem. Prinsip ini menekankan bahwa setiap entitas—baik itu pengguna, aplikasi, layanan, maupun alamat IP—hanya boleh memiliki hak atau izin minimum yang benar-benar diperlukan untuk menjalankan tugasnya. Dengan cara ini, organisasi dapat meminimalkan risiko akses tidak sah dan mencegah potensi penyalahgunaan.

Selain itu, menerapkan prinsip Least Privilege membantu mengurangi akses berlebihan yang dapat membuka celah keamanan. Misalnya, pengguna yang hanya membutuhkan akses baca tidak perlu diberikan izin untuk mengubah atau menghapus data. Demikian pula, aplikasi yang hanya membutuhkan data tertentu sebaiknya tidak memperoleh akses penuh ke seluruh sistem. Dengan membatasi hak sesuai kebutuhan, kita dapat menjaga sistem tetap aman dan terkendali.

Oleh karena itu, organisasi yang mengadopsi prinsip ini secara konsisten dapat mengurangi dampak pelanggaran keamanan. Jika satu akun atau aplikasi mengalami kompromi, akses terbatasnya akan mencegah peretas mengeksploitasi lebih jauh. Dengan demikian, menerapkan Least Privilege menjadi langkah efektif dalam meningkatkan perlindungan sistem secara keseluruhan.

| Prinsip | Contoh Praktik |

|---|---|

| Blokir secara default | Gunakan default deny untuk semua koneksi, kemudian hanya allow yang diperlukan. |

| Izinkan akses terbatas | Jangan membuka port secara umum (misalnya TCP/80 untuk semua IP), tapi batasi ke IP tertentu. |

| Spesifik dan granular | Buat aturan yang spesifik: IP sumber, tujuan, protokol, port, waktu. |

| Role-based Rules | Terapkan aturan berdasarkan peran, misalnya rule khusus untuk server database atau admin jaringan. |

| Segmentasi Jaringan | Gunakan VLAN atau zona DMZ agar komunikasi antar segmen dikontrol ketat oleh firewall. |

Gunakan prinsip least privilege, yaitu hanya izinkan akses yang benar-benar sesuai dengan keperluan:

- Jangan pernah gunakan aturan seperti misalnya

allow any any - Spesifikasikan IP sumber dan tujuan, port, dan protokol

- Gunakan deny all sebagai default rule paling bawah (implicit deny)

Contoh rule:

ALLOW TCP FROM 192.168.1.0/24 TO 10.0.0.10 PORT 443

ALLOW UDP FROM 192.168.1.0/24 TO 10.0.0.53 PORT 53

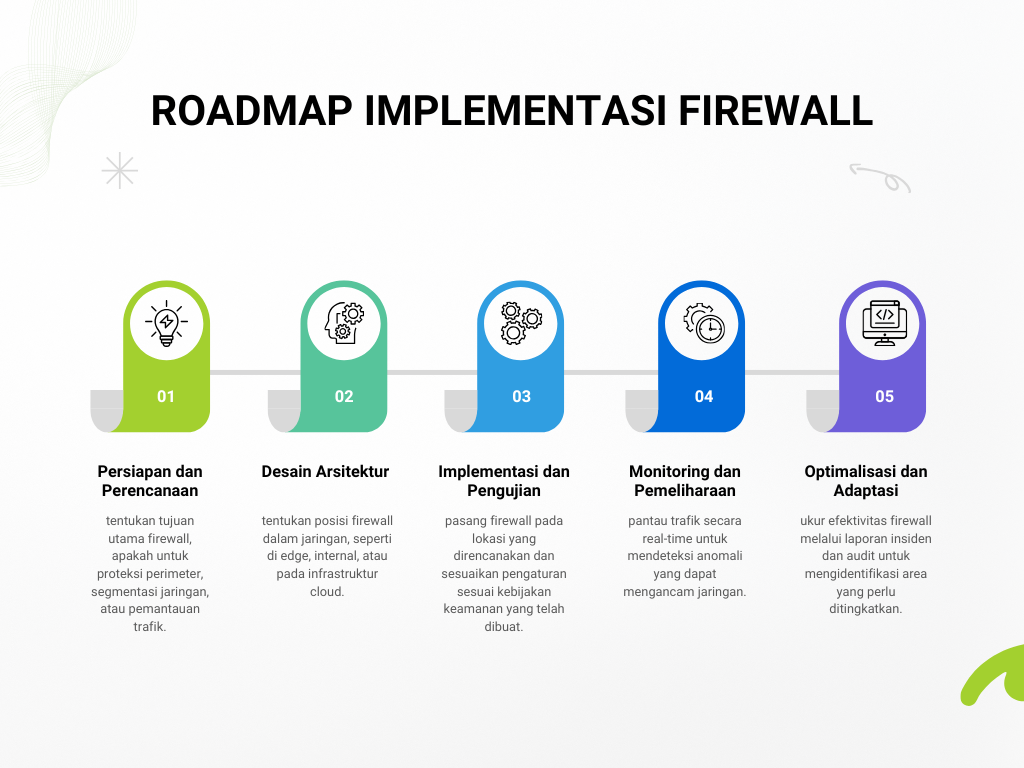

DENY ALLLangkah Konfigurasi Firewall

- Tentukan Interface Jaringan: WAN, LAN, DMZ

- Selanjutnya tetapkan Kebijakan Akses: Inbound dan outbound policy

- Lalu konfigurasi NAT dan PAT: Jika dibutuhkan untuk akses internet

- Selanjutnya buat Group Aset atau Zona: Memudahkan pengaturan berbasis kategori

- Uji Coba Setiap Rule: Gunakan monitoring tool untuk verifikasi

Pengujian dan Validasi Konfigurasi

Lakukan pengujian menyeluruh setiap perubahan:

- Gunakan Nmap untuk memindai port yang terbuka

- Monitor log untuk melihat efektivitas filtering

- Selanjutnya gunakan penetration test ringan untuk memastikan tidak ada bypass

Best Practices Konfigurasi Firewall

Berikut praktik terbaik yang harus diterapkan:

- Audit Konfigurasi Secara Berkala: Pastikan tidak ada rule yang kadaluwarsa

- Gunakan Logging Detail: Aktifkan log untuk semua penolakan (deny)

- Segmentasi Mikro: Gunakan firewall internal untuk batas-batas subnet penting

- Integrasi dengan SIEM dan Endpoint Security: Untuk deteksi insiden cepat

- Penerapan Time-Based Rules: Misalnya akses remote hanya saat jam kerja

- Penggunaan Object Group: Untuk memudahkan pengelolaan alamat IP dan layanan

Studi Kasus: Konfigurasi Firewall Perusahaan Kecil

Topologi

- 1 router internet

- 1 firewall (pfSense)

- Zona LAN dan Zona Server

Aturan

- LAN ke internet hanya port 80/443

- Akses ke server hanya dari IP admin

- Semua koneksi inbound dari internet diblokir kecuali VPN

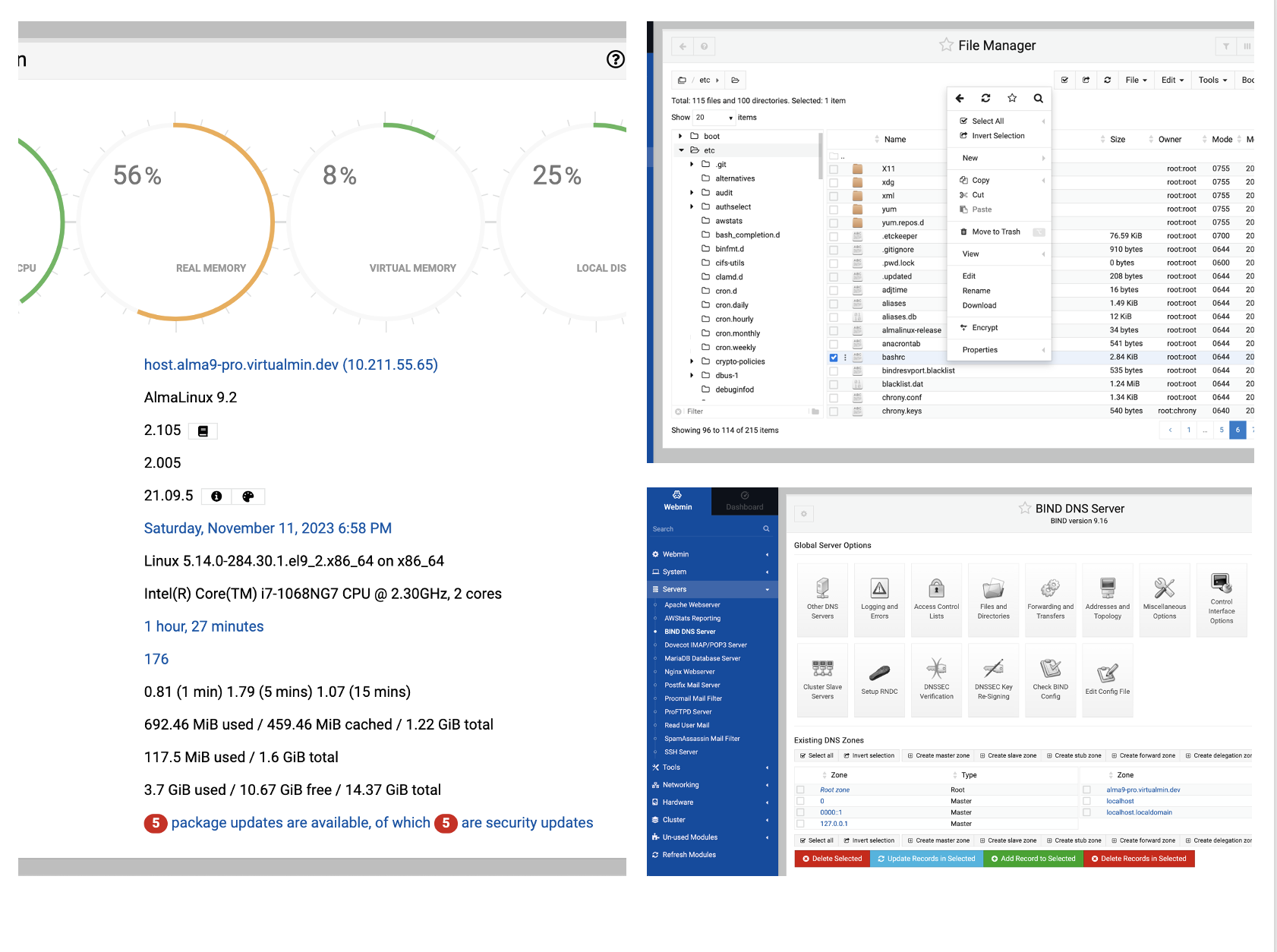

Tools

- pfSense GUI untuk konfigurasi

- Suricata IDS untuk monitoring

- Nmap dan Wireshark untuk audit

Penutup

Mengonfigurasi firewall bukanlah tugas sekali selesai, melainkan proses berkelanjutan yang memerlukan pemahaman mendalam, dokumentasi akurat, dan pembaruan rutin. Agar firewall tetap efektif dalam menghadapi ancaman siber yang terus berkembang, kita perlu secara konsisten memantau dan memperbarui konfigurasi sesuai kebutuhan.

Selain itu, menerapkan prinsip keamanan dengan benar menjadi langkah penting untuk menjaga kinerja firewall secara optimal. Melakukan pengujian terstruktur secara berkala juga membantu mengidentifikasi celah keamanan dan memastikan kebijakan yang tetap relevan dengan kondisi jaringan. Dengan begitu, kita dapat memitigasi risiko lebih awal sebelum terjadi serangan.

Oleh karena itu, menjaga konfigurasi firewall tetap mutakhir dan menjalankan evaluasi secara rutin akan memastikan firewall berfungsi sebagai benteng pertahanan utama dalam melindungi jaringan dari serangan siber.

🔗 Lanjut ke Bagian 5: Firewall dalam Arsitektur Keamanan Modern

Berlangganan sekarang untuk tidak ketinggalan kelanjutan seri ini dan tips keamanan terbaru langsung ke email Anda!

Tinggalkan Balasan