Firewall dalam Arsitektur Keamanan Modern

Contents

- Firewall dalam Arsitektur Keamanan Modern

- Model Defense in Depth pada Arsitektur Keamanan Modern

- Prinsip Zero Trust dalam Arsitektur Keamanan Modern

- Integrasi Firewall dalam arsitektur keamanan modern

- Firewall dalam Arsitektur Cloud dan Hybrid

- Evolusi Firewall: Dari Perimeter ke Smart Policy Engine

- Studi Kasus Arsitektur Keamanan Modern

- Penutup

Firewall bukan lagi sekadar alat penyaring lalu lintas data, melainkan komponen strategis dalam pertahanan jaringan yang lebih besar. Dalam arsitektur keamanan modern, firewall bekerja berdampingan dengan berbagai solusi keamanan lain seperti SIEM, IDS/IPS, EDR, dan kontrol akses berbasis identitas. oleh karena itu pada bagian ini, kita akan membahas bagaimana firewall berfungsi dalam konteks strategi keamanan menyeluruh.

Model Defense in Depth pada Arsitektur Keamanan Modern

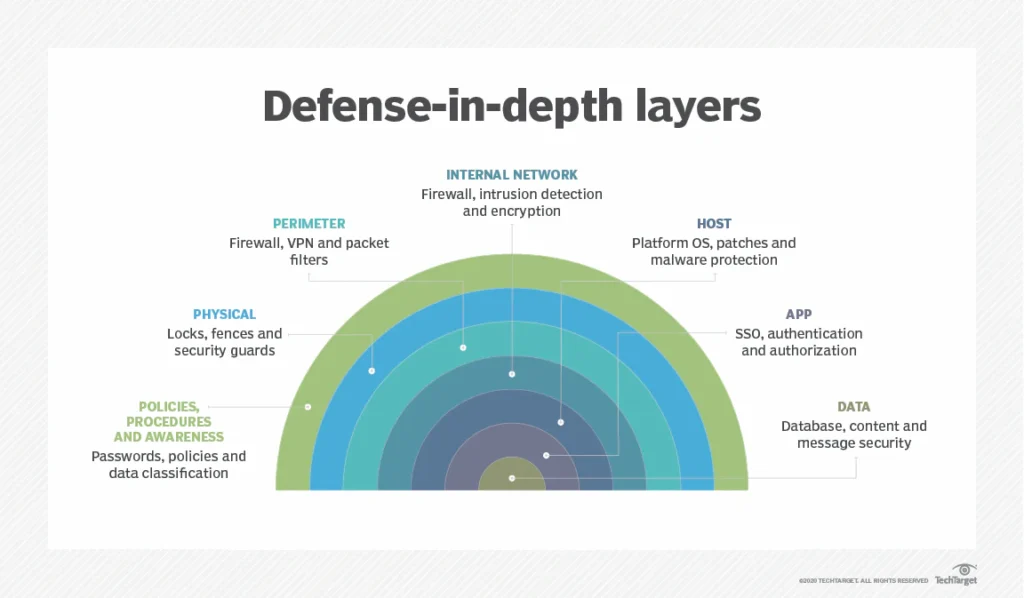

Konsep Defense in Depth merupakan pendekatan berlapis terhadap keamanan yang dirancang untuk memberikan perlindungan berkelanjutan terhadap ancaman, baik dari dalam maupun luar organisasi. Pendekatan ini tidak mengandalkan satu lapisan perlindungan saja, tetapi menggabungkan berbagai mekanisme keamanan yang saling mendukung untuk mengurangi risiko jika salah satu lapisan berhasil ditembus.

Strategi ini biasanya mencakup berbagai kontrol teknis dan kebijakan, seperti firewall, sistem deteksi dan pencegahan intrusi (IDS/IPS), otentikasi multi-faktor (MFA), enkripsi data, serta pelatihan kesadaran keamanan untuk pengguna. Setiap lapisan dirancang untuk memperlambat, mendeteksi, atau menghentikan potensi serangan sebelum mencapai aset penting.

Dengan mengadopsi Defense in Depth, organisasi dapat membangun resiliensi yang lebih tinggi terhadap serangan siber, karena keberhasilan penyerang dalam menembus satu lapisan tidak secara otomatis berarti seluruh sistem akan kompromi. Pendekatan ini juga mendukung prinsip keamanan utama seperti least privilege, segregasi tugas, dan kontrol berbasis konteks.

Secara keseluruhan, Defense in Depth adalah fondasi dari arsitektur keamanan yang kuat, karena menawarkan proteksi yang bersifat preventif, detektif, dan responsif secara simultan.

- Perimeter Defense: Firewall bertindak sebagai garis pertahanan pertama

- Internal Segmentation: Firewall berperan untuk membatasi lalu lintas antar segmen

- Application Security: NGFW sebagai penyaring lalu lintas berbasis aplikasi

- Endpoint Protection: Komplementer dengan antivirus dan EDR

Dengan demikian, firewall bukan satu-satunya alat, tetapi bagian penting dari sistem yang saling mendukung.

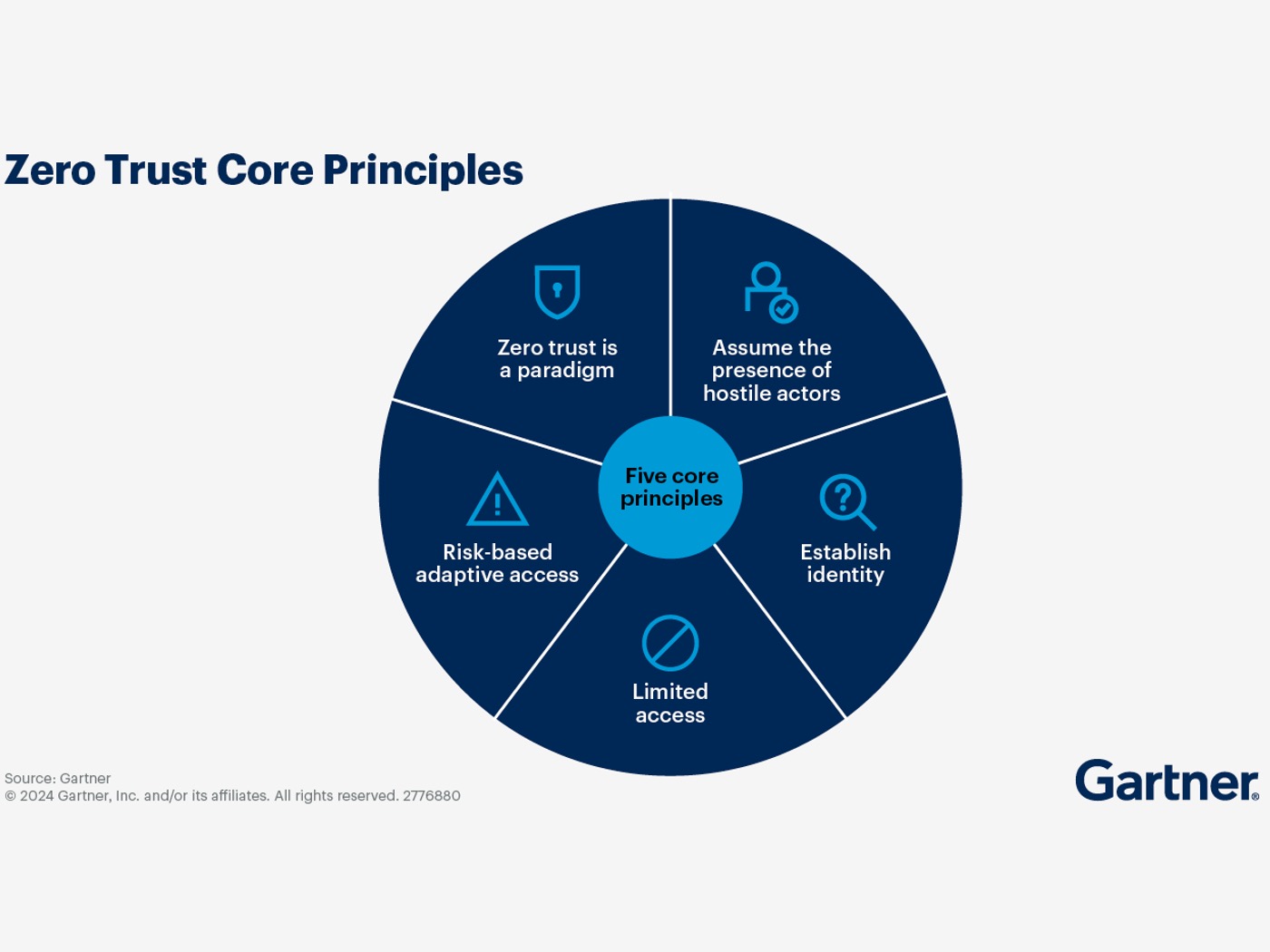

Prinsip Zero Trust dalam Arsitektur Keamanan Modern

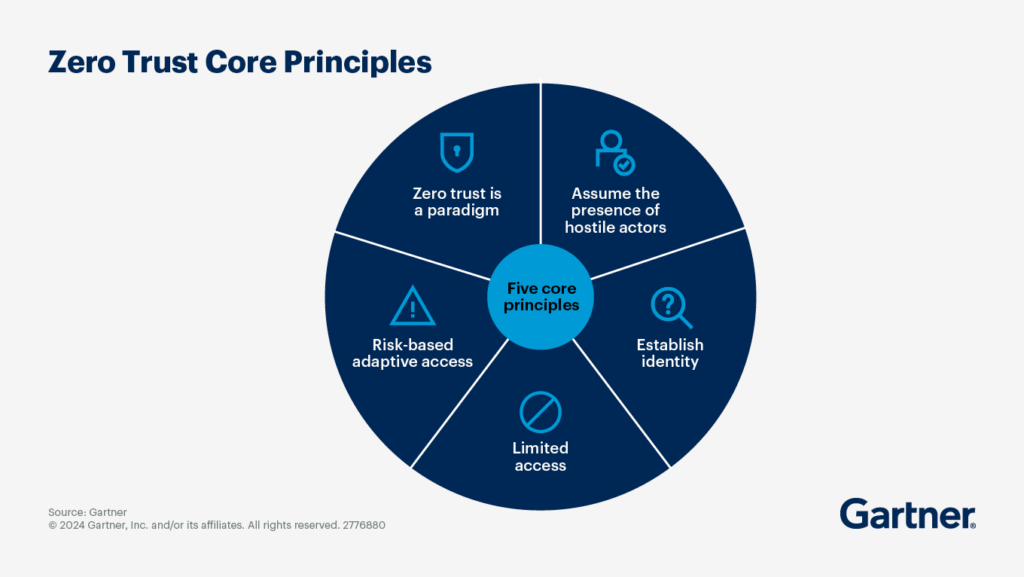

Zero Trust adalah pendekatan keamanan yang mengasumsikan bahwa tidak ada entitas—baik pengguna, perangkat, maupun aplikasi—yang secara otomatis dapat dipercaya, baik berasal dari dalam maupun luar jaringan. Pendekatan ini lahir sebagai respons terhadap meningkatnya kompleksitas infrastruktur TI modern, di mana perimeter jaringan tradisional tidak lagi relevan akibat penggunaan cloud, perangkat mobile, dan kerja jarak jauh.

Alih-alih mengandalkan kepercayaan berdasarkan lokasi jaringan atau kredensial awal, Zero Trust menuntut verifikasi secara eksplisit setiap kali melakukan akses. Hal ini dilakukan dengan mempertimbangkan berbagai konteks, seperti identitas pengguna, status perangkat, lokasi geografis, serta jenis data atau aplikasi yang diakses.

Selain itu, Zero Trust juga menerapkan prinsip least privilege, yaitu memberikan hak akses seminimal mungkin sesuai kebutuhan pengguna atau sistem, serta mengatur segmentasi mikro untuk membatasi ruang gerak ancaman jika terjadi pelanggaran.

Dengan menggabungkan autentikasi berlapis, kontrol akses berbasis kebijakan, serta pemantauan dan analisis perilaku secara terus-menerus, Zero Trust menciptakan sistem keamanan yang lebih adaptif dan tangguh terhadap ancaman siber modern.

Prinsip Zero Trust:

- Verifikasi secara eksplisit (berbasis identitas dan perangkat)

- Definisi: Selalu autentikasi dan validasi setiap permintaan akses, baik dari pengguna, perangkat, maupun lokasi.

- Fokus: Identitas pengguna, status perangkat, lokasi, waktu akses, dan sensitivitas data.

- Contoh: Multi-Factor Authentication (MFA), Conditional Access, Identity and Access Management (IAM).

- Minimalisasi akses (least privilege)

- Definisi: Memberikan hak akses paling minimum untuk menjalankan tugas tertentu.

- Fokus: Mengurangi risiko penyalahgunaan atau eskalasi hak akses.

- Contoh: Role-Based Access Control (RBAC), Just-In-Time access (akses terbatas waktu), audit log.

- Segmentasi Mikro (Micro-Segmentation)

- Definisi: Membagi jaringan menjadi segmen-segmen kecil untuk membatasi ruang gerak lateral (lateral movement) dari ancaman.

- Fokus: Kontrol akses granular antara aplikasi, layanan, dan sistem.

- Contoh: Firewall internal, kontrol trafik antar workload, software-defined perimeter (SDP).

Peran Firewall:

- Menguatkan segmentasi mikro dan kontrol berbasis aplikasi

- Berkolaborasi dengan identitas pengguna untuk filtering berbasis role

- Integrasi dengan NAC dan sistem IAM

Integrasi Firewall dalam arsitektur keamanan modern

Agar efisien dan efektif, firewall harus berintegrasi dengan teknologi keamanan lainnya:

- SIEM (Security Information and Event Management): Mengkonsolidasikan log dan mendeteksi ancaman

- IDS/IPS (Intrusion Detection/Prevention): Memblokir ancaman real-time

- DLP (Data Loss Prevention): Mencegah kebocoran data

- EDR/XDR: Mengamankan endpoint secara proaktif

- Sandboxing dan Threat Intelligence: Untuk analisis malware dan pencegahan proaktif

Firewall dalam Arsitektur Cloud dan Hybrid

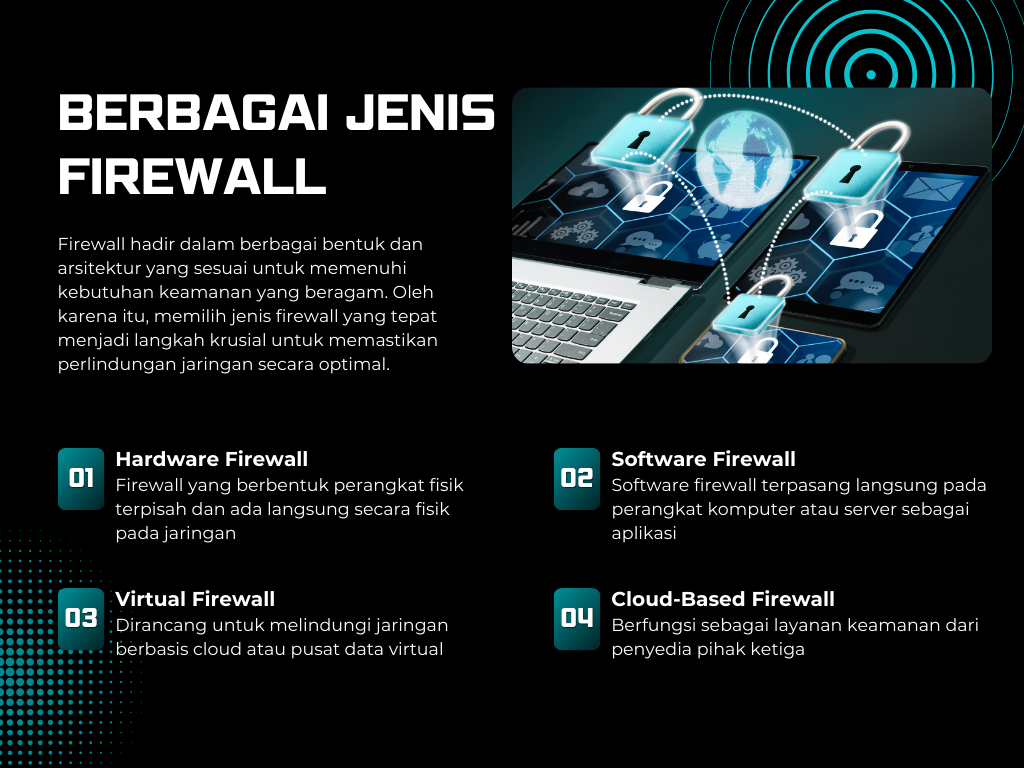

Dalam era cloud dan hybrid, firewall tradisional tidak lagi cukup. Firewall modern harus adaptif untuk menghadapi dinamika arsitektur TI saat ini. Berikut adalah contoh firewall dalam arsitektur cloud dan Hybrid:

- Cloud Firewall: Native pada AWS/GCP/Azure

- Firewall-as-a-Service (FWaaS): Seperti Zscaler, Palo Alto Prisma Access, dan F5 Distributed Cloud

- Hybrid Deployment: Kombinasi on-premise dan cloud untuk fleksibilitas maksimum

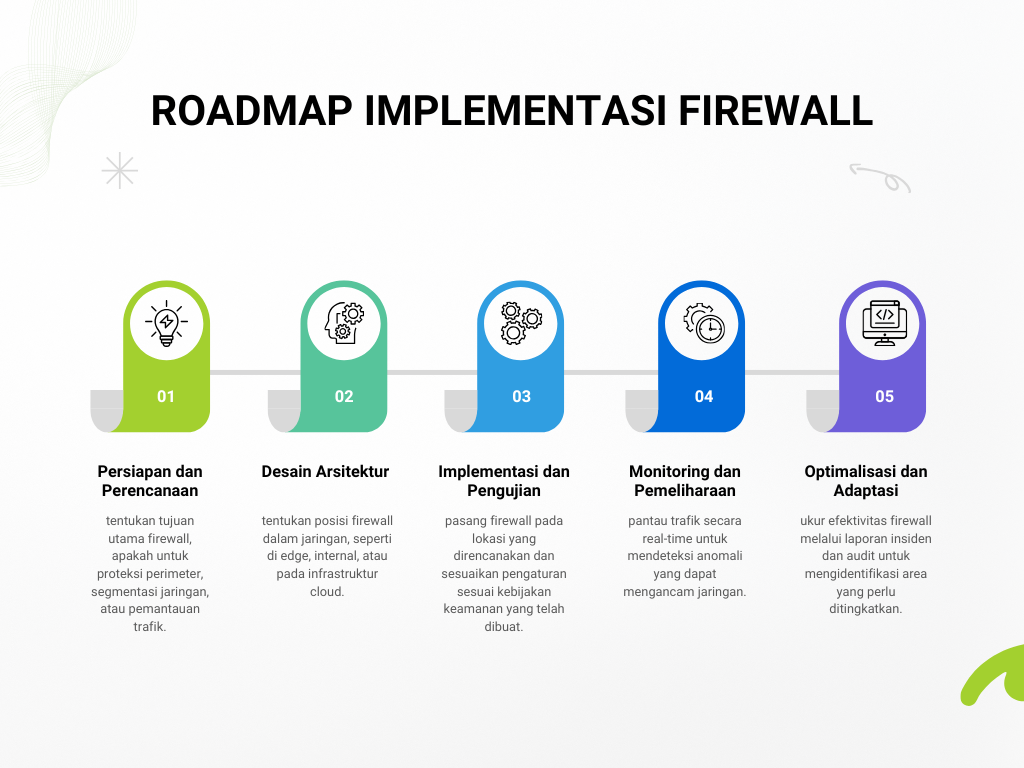

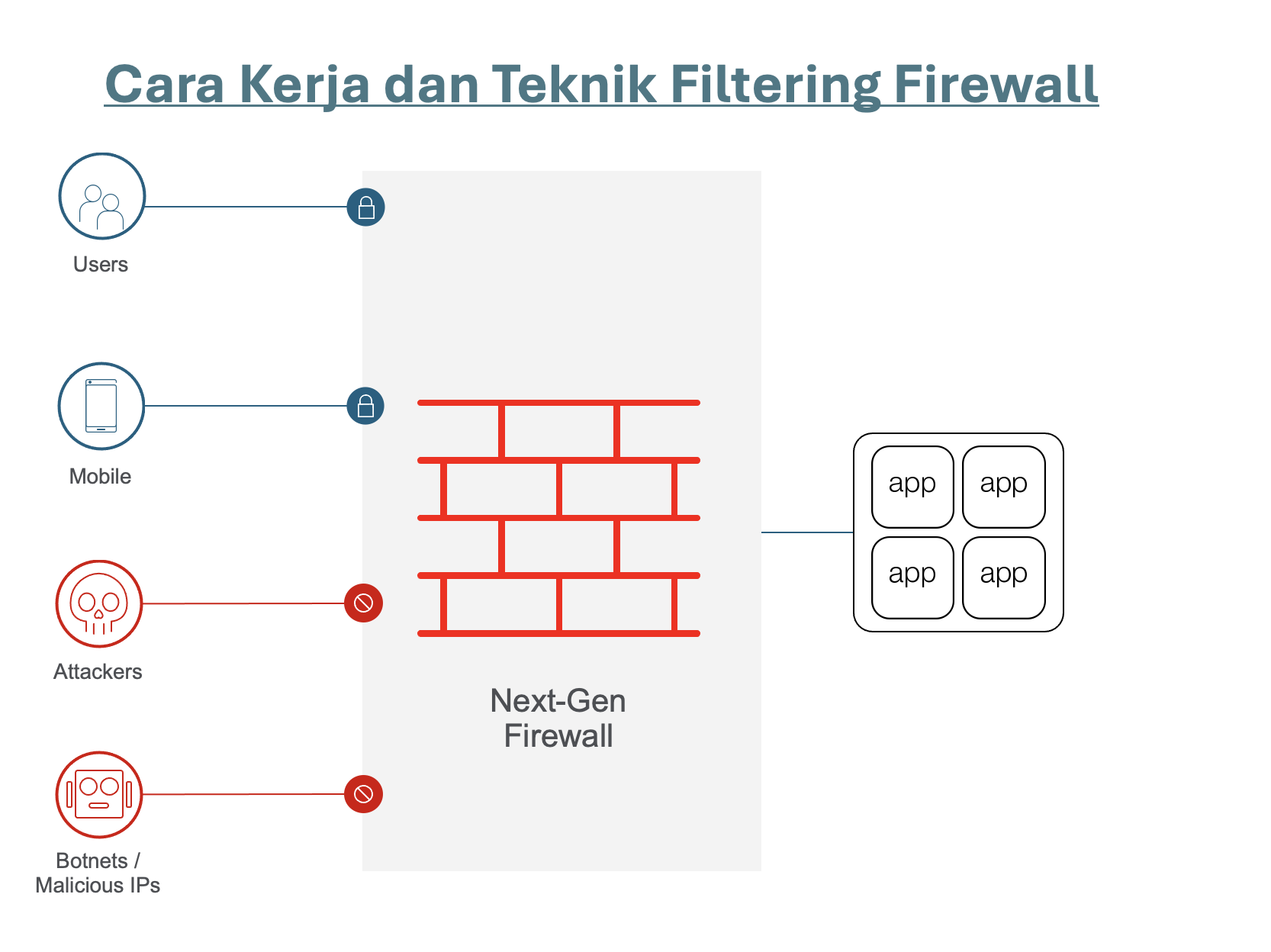

Evolusi Firewall: Dari Perimeter ke Smart Policy Engine

Selama dua dekade terakhir, firewall telah mengalami perubahan fundamental, mengikuti perkembangan teknologi informasi dan meningkatnya kompleksitas ancaman siber. Dari perangkat sederhana yang hanya menyaring lalu lintas jaringan berdasarkan alamat IP dan port, firewall kini telah berevolusi menjadi platform keamanan cerdas yang mampu melakukan inspeksi mendalam, adaptasi terhadap konteks, dan integrasi lintas sistem.

Awal Tahun 2000

Pada awal tahun 2000-an, firewall masih bersifat stateless, hanya memeriksa informasi dasar dari setiap paket data tanpa mempertimbangkan konteks atau hubungan antar-paket. Meskipun cukup efektif pada masa itu, model ini memiliki keterbatasan dalam mendeteksi serangan yang lebih canggih.

Kemudian, muncul stateful firewall yang mampu mengenali status koneksi dan melacak sesi komunikasi. Ini merupakan peningkatan besar karena memungkinkan firewall memahami hubungan antara paket data dan memastikan lalu lintas yang masuk sesuai dengan koneksi yang sah.

Tahun 2010-an

Memasuki dekade 2010-an, kebutuhan untuk mengamankan aplikasi dan data secara lebih spesifik mendorong hadirnya Next-Generation Firewall (NGFW). Teknologi ini memperkenalkan kemampuan Deep Packet Inspection (DPI), kontrol berbasis identitas pengguna, serta integrasi dengan sistem deteksi dan pencegahan intrusi (IPS). Firewall tidak hanya menjadi alat penyaring, tetapi juga pengawas aktif terhadap aplikasi dan perilaku jaringan.

Seiring meningkatnya penggunaan cloud dan virtualisasi, firewall pun bertransformasi menjadi lebih fleksibel dengan mendukung virtual firewall (vFW) dan integrasi dengan arsitektur Software Defined Networking (SDN). Periode ini juga ditandai dengan meningkatnya kebutuhan akan otomatisasi, skalabilitas, dan manajemen terpusat.

Tahun 2020-an

Memasuki tahun 2020-an, firewall beradaptasi lagi untuk menjawab tantangan era cloud dan kerja hybrid. Muncul konsep seperti Firewall-as-a-Service (FWaaS), Secure Access Service Edge (SASE), dan integrasi dengan arsitektur Zero Trust. Firewall kini dilengkapi dengan kecerdasan buatan, analitik berbasis perilaku, dan kemampuan segmentasi mikro yang memperkuat keamanan hingga ke tingkat paling granular.

Dengan demikian, evolusi firewall mencerminkan perjalanan menuju sistem keamanan yang lebih dinamis, kontekstual, dan kolaboratif, menjadikannya salah satu komponen paling strategis dalam pertahanan siber modern.

Transformasi firewall dalam 20 tahun terakhir:

- Dari packet filtering ke deep packet inspection

- lalu dari perangkat statis ke intelligent rule engine

- dan sekarang dari akses IP ke analitik berbasis identitas dan konteks

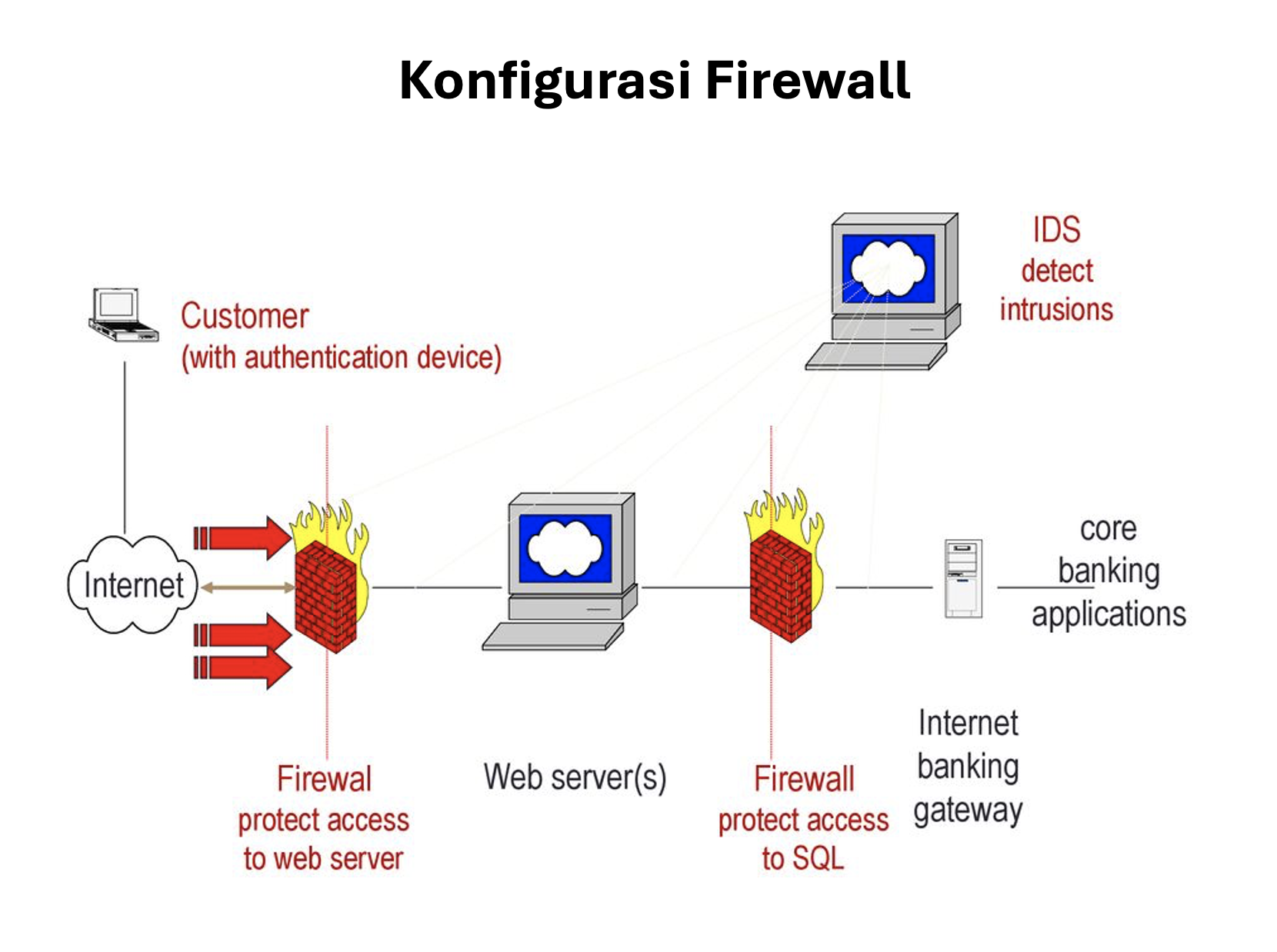

Studi Kasus Arsitektur Keamanan Modern

Organisasi Keuangan Nasional:

- Perimeter Firewall NGFW dengan DDoS Protection

- Microsegmentation firewall internal

- Integrasi SIEM dan threat intel

- Endpoint berbasis EDR

Startup SaaS:

- Cloud firewall dan kontrol aplikasi

- IAM + MFA

- FWaaS untuk remote user dan BYOD

Penutup

Firewall terus berevolusi seiring munculnya tantangan keamanan baru yang lebih kompleks dan dinamis. Dari yang awalnya hanya bertugas menyaring lalu lintas berdasarkan aturan sederhana, kini firewall menjadi bagian penting dalam arsitektur keamanan modern yang lebih holistik dan adaptif.

Namun demikian, firewall tidak lagi dapat berfungsi secara terisolasi. Ia kini menjadi penghubung strategis antara kebijakan keamanan, teknologi pendukung, dan aktivitas operasional. Peran ini menuntut firewall untuk mampu berinteraksi secara real-time dengan berbagai sistem keamanan lainnya, mulai dari manajemen identitas, analisis ancaman, hingga orkestrasi respons insiden.

Untuk memastikan firewall terus berfungsi secara optimal dan responsif terhadap risiko yang berubah-ubah, maka dibutuhkan pendekatan yang berkelanjutan dalam pengelolaannya. Oleh karena itu, pada bagian selanjutnya, kita akan membahas bagaimana melakukan pemantauan dan pemeliharaan firewall secara berkelanjutan agar tetap efektif sebagai lapisan pertahanan utama dalam ekosistem keamanan TI organisasi.

🔗 Lanjut ke Bagian 6: Monitoring dan Pemeliharaan Firewall Secara Efektif

Ingin update rutin tentang keamanan siber dan firewall? Berlangganan blog ini sekarang juga!

Tinggalkan Balasan